Gilt für: ThreatSync

Einige der hier beschriebenen Funktionen sind nur für Teilnehmende am Programm ThreatSync Beta verfügbar. Ist eine der hier beschriebenen Funktionen in Ihrer Version der WatchGuard Cloud nicht vorhanden, handelt es sich um eine Beta-Funktion.

Die Seite Vertrauenswürdige Access Points zeigt eine Liste der MAC-Adressen von Access Points, die von ThreatSync als vertrauenswürdig erachtet werden. Wenn Sie die MAC-Adresse eines Access Point mittels ThreatSync als vertrauenswürdig ansehen, generiert das Gerät keine Vorfallsmeldungen bei Erkennung von Rogue oder Evil Twin.

Die folgenden WatchGuard-Geräte werden von der Funktion Frequenzbereich-Überwachung automatisch als vertrauenswürdige Access Points identifiziert und werden nicht auf der Liste Vertrauenswürdige Access Points angezeigt:

- WatchGuard-Access Points, die von WatchGuard Cloud im selben Konto verwaltet werden

- Von WatchGuard Cloud im selben Konto verwaltete WLAN-Fireboxen

Sie können die MAC-Adressen von Geräten in Ihrem Netzwerk, die Sie für verwaltete vertrauenswürdige Geräte halten, zur Liste Vertrauenswürdige Access Points hinzufügen, wenn das Gerät Vorfallswarnmeldungen in ThreatSync generiert.

Beispielsweise könnten die folgenden Geräte als Rogue oder Evil Twin-Access Points erkannt werden:

- Von WatchGuard Wi-Fi Cloud oder einem Gateway Wireless Controller auf einer Firebox verwaltete Wi-Fi 5 Access Points

- Nicht von WatchGuard Cloud verwaltete WLAN-Fireboxen

- Drittanbieter-Access Points, die mit Ihrem Netzwerk verbunden sind oder in Ihrem Frequenzbereich in Betrieb sind

Erachten Sie keine erkannten Rogue oder Evil Twin-Access Points als vertrauenswürdig, die Sie nicht als bekannte Geräte in Ihrem Netzwerk oder in Ihrem Frequenzbereich erkennen.

Geräte zur Liste der vertrauenswürdigen Access Points hinzufügen

Bei der Überprüfung der Details des Sicherheitsvorfalls und der Überwachung von Bedrohungen beschließen Sie eventuell, einem oder mehreren bekannten, verwalteten Access Point zu vertrauen, die durch eine ThreatSync-Automatisierungsregel oder eine manuelle Problembehebung eines Vorfalls als bösartige Access Points erkannt und blockiert wurden.

So vertrauen Sie einem Access Point von der Seite ThreatSync-Vorfall aus:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto. - Wählen Sie Überwachen > Bedrohungen > Vorfälle.

Die Seite Vorfälle wird geöffnet. - Wählen Sie den Vorfall Bösartiger Access Point aus.

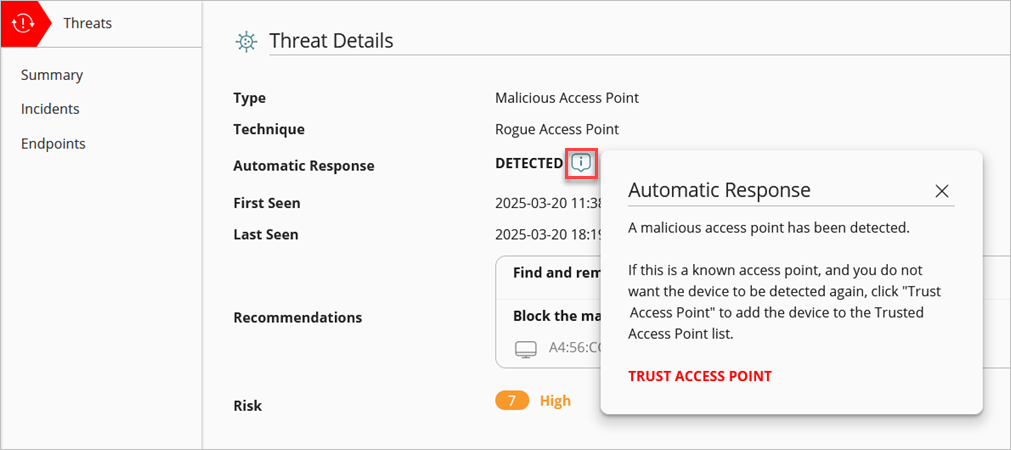

- Klicken Sie im Abschnitt Bedrohungsdetails - Automatische Reaktion des Vorfalls auf

.

.

- Wenn es sich hierbei um einen bekannten Access Point in Ihrer Bereitstellung handelt und Sie nicht möchten, dass das Gerät als ein bösartiger Access Point erkannt wird, klicken Sie auf Vertrauenswürdiger Access Point.

- Klicken Sie zur Bestätigung auf Access Point vertrauen.

Das Gerät wird zur Liste Vertrauenswürdige Access Points hinzugefügt.Caution: Stellen Sie sicher, dass es sich um einen bekannten Access Point in Ihrem Netzwerk handelt. Falls es sich um einen bösartigen Access Point handelt und Sie diesem vertrauen, wird ThreatSync nicht länger Vorfallsmeldungen über die Aktionen des Geräts erstellen.

Vertrauenswürdige Access Points in ThreatSync anzeigen

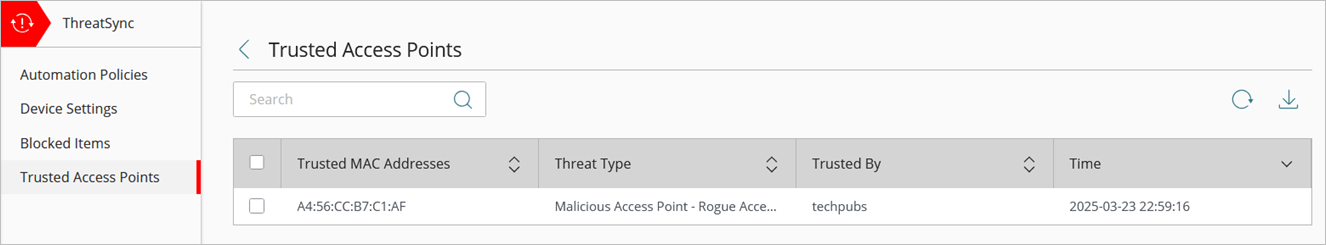

So zeigen Sie eine Liste der MAC-Adressen der von ThreatSync als vertrauenswürdig angesehenen Access Points an:

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto. - Wählen Sie Konfigurieren > ThreatSync > Vertrauenswürdige Access Points aus.

Die Seite Vertrauenswürdige Access Points wird geöffnet.

Die Seite Vertrauenswürdige Access Points zeigt folgende Details an:

- Vertrauenswürdige MAC-Adressen — Die MAC-Adresse des vertrauenswürdigen Access Points.

- Bedrohungstyp — Der erkannte Bedrohungstyp des Access Points.

Zum Beispiel: - Bösartiger Access Point - Rogue-Access Point

- Bösartiger Access Point - Vermuteter Rogue-Access Point

- Bösartiger Access Point - Evil Twin

- Vertraut von — Der Name des Benutzers oder der Automatisierungsregel, der/die den Access Point als vertrauenswürdig eingestuft hat.

- Zeitstempel — Datum und Uhrzeit der vertrauenswürdigen Einstufung durch Access Point.

Access Point nicht länger vertrauen

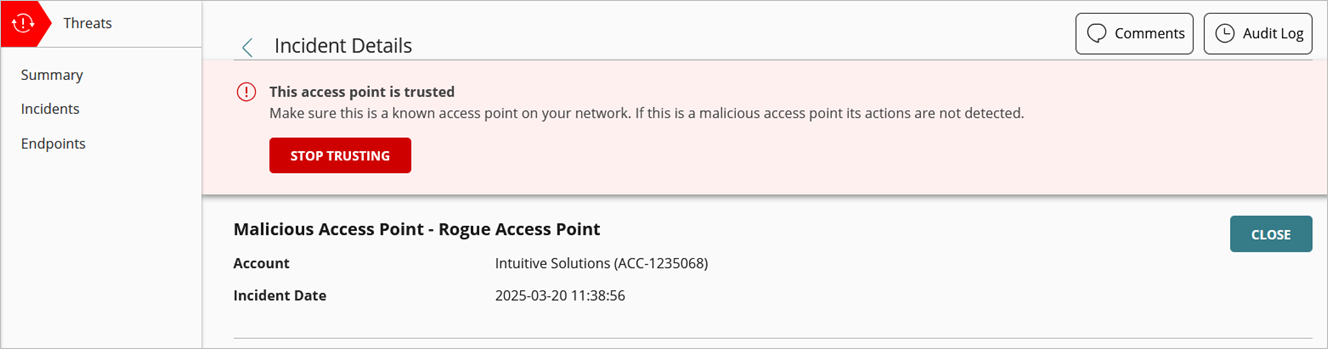

Sie können einem Access Point auf der Liste Vertrauenswürdige Access Points oder auf der Seite Vorfallsdetails zum Zweck der Erkennung eines bösartigen Access Point nicht länger vertrauen.

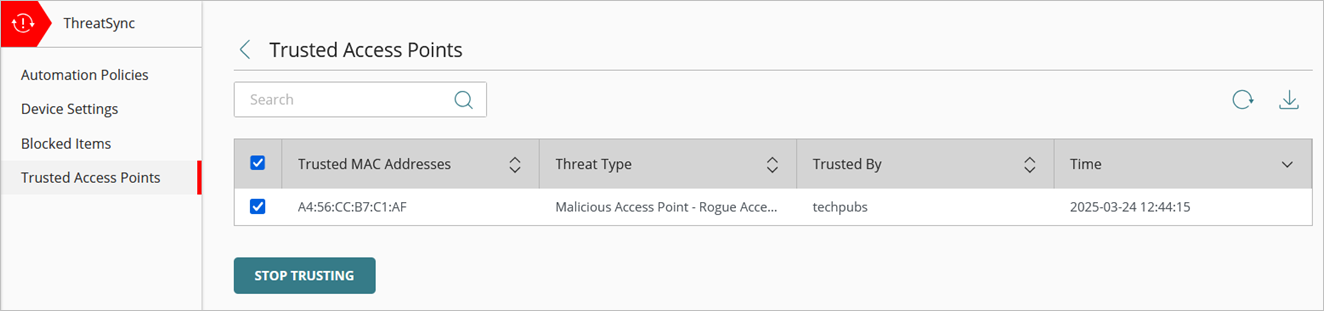

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto. - Wählen Sie Konfigurieren > ThreatSync > Vertrauenswürdige Access Points aus.

Die Seite Vertrauenswürdige Access Points wird geöffnet. - Wählen Sie eine oder mehrere MAC-Adressen vertrauenswürdiger Access Points aus.

- Klicken Sie auf Nicht länger vertrauen.

- Um zu bestätigen, dass Sie diesem Access Point nicht länger vertrauen wollen, klicken Sie auf Nicht länger vertrauen.

ThreatSync vertraut diesem Access Point nicht mehr

- Melden Sie sich bei Ihrem WatchGuard Cloud-Konto an.

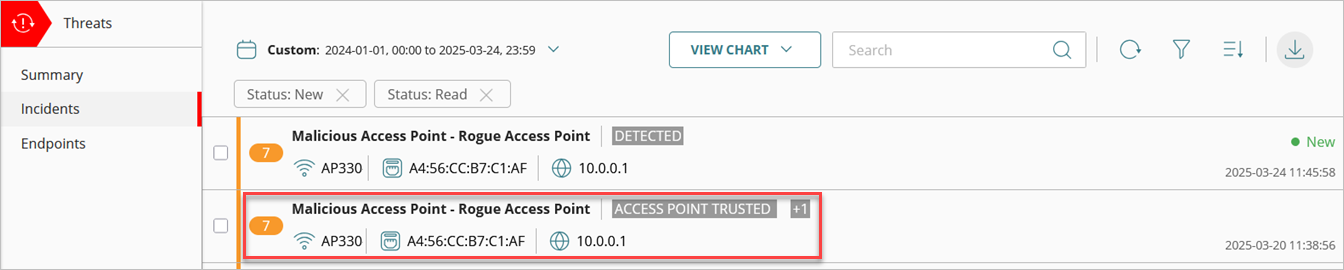

Für Service-Provider-Konten wählen Sie im Kontomanager die Option Mein Konto. - Wählen Sie Überwachen > Bedrohungen > Vorfälle.

Die Seite Vorfälle wird geöffnet. - Wählen Sie den Vorfall, der den vertrauenswürdigen Access Point betrifft.

Die Seite Vorfallsdetails für den Vorfall wird geöffnet.

- Klicken Sie auf Nicht länger vertrauen.

ThreatSync vertraut diesem Access Point nicht mehr

ThreatSync-Geräteeinstellungen konfigurieren